ZachXBT最新调查:《堡垒之夜》职业玩家如何利用meme骗局盗取300万美元?

原文作者:zachxbt,链上侦探

原文编译:zhouzhou,BlockBeats

编者按:本文分析黑客 Serpent 在 X 和 Instagram 上控制了麦当劳、Kabosu 等 9 个账号,发起 Meme 币骗局,盗取约 350 万美元,并用于赌场赌博。Serpent 曾是《堡垒之夜》职业玩家,因作弊被解约。2022 年,他共同创立的 NFT 项目 DAPE 发生 Rug Pull, 2024 年推出的 ERROR 项目也遭遇 Rug Pull,最终被 X 封禁。

以下为原文内容(为便于阅读理解,原内容有所整编):

过去几个月,我一直在跟踪一系列相关的泄露事件,涉及麦当劳、Usher、Kabosu 的拥有者、Andy Ayrey、Wiz Khalifa、SPX 6900 等,这些事件通过发布 Pump Funmeme 币导致了约 350 万美元的盗窃。

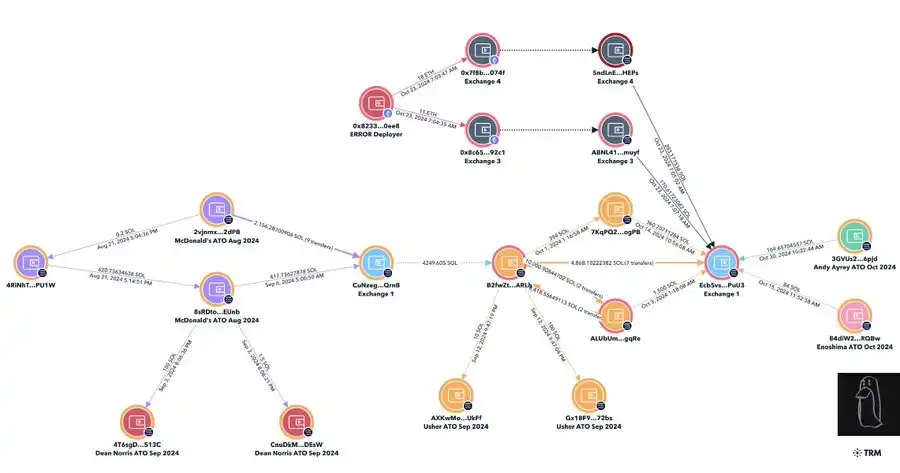

2024 年 8 月 21 日,麦当劳的 Instagram 账户遭到入侵,并发布了一条推广捆绑 meme 币 GRIMACE 的帖子,随后黑客开始进行恶搞。从这次拉高出货中,超过 69 万美元被汇入两个钱包。

4RiNhTwBxYWgb4MSCtt9vXgVk2yuPhoQR3DR9pMVPU1W

2vjnmxwTYNJvTmFhtqxZkPiuCHkaKZK5rcxTLuoC2dPB

2024 年 9 月 3 日,麦当劳攻击者将 101.5 SOL 转移到两个地址,在演员 Dean Norris 的 X 帐户被黑客入侵后,这两个地址部署并狙击了 SCHRADER。

4s9Uz9pTBXcEaEtcjs8eg98r2TVte3rq3JUm3rVTFMudfewGbNKmqNyYs9bSAMDUaTbTcuA1v39sWr7GRqkDJ6EM

1gxo1pjTqjbee7rHW4cGvuNffX1qP4F8fP17g6SSC5EYbQrnktDrKSFB1uh4ju7PxQjprWFin37WUsAe225b9c6

2024 年 9 月 6 日,麦当劳 APT(账户劫持)所得款项被转移到一个赌场存款地址。

CuNzegC9DE4CxCMn31ZcYLvtDaYsLD9RX8eRvmtZQrnB

通过进行时间分析,可以找到存款后不久进行的后续取款。

B2fwZt5nTbdrnJ2CPsgrYMPuB4UnhN82EAM34dXDARLh

2024 年 9 月 12 日,B2fw 将 110 SOL 转移到两个地址,这些地址参与了在 Usher 泄露事件中推广的 meme 币抢购。

4FUrwoHz1fuUf4eR6YEAYSG9d9rN5fzbowMXtbjwJAhTDtHXjpnTb1sz6aeF6T79JaiMFyT2xX2EuTxqT5UhFfKD

427zpHF1WWgYgKxcSiUzwXLg2UqsF6xq7K13PU3mh6Wr99mipiVA6GcDTwi7EY93RJeRuEUDZAK9BnoMeki7sU6C

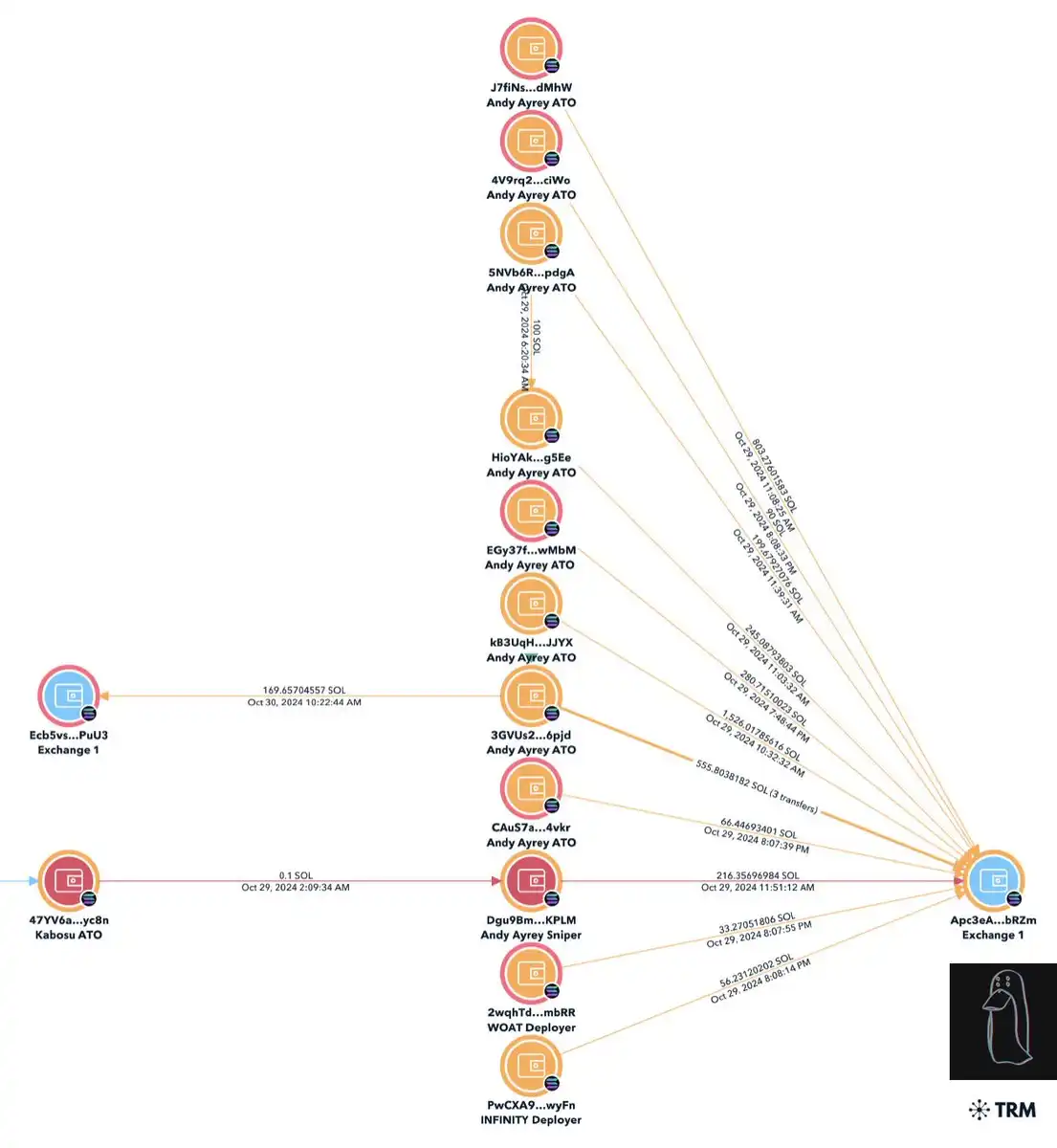

随后,B2fw 将 4868 SOL 转移到赌场存款地址 ECb5v,与 Ecb5v 直接相关的还有其他 APT(账户劫持)事件,包括 Andy Ayrey 和 Enoshima 水族馆的泄露事件。

Ecb5vsomUG3MEnLCgiFvkdnnqpggTEXtN17z62iDPuU3

2024 年 10 月 15 日,Enoshima 水族馆的 X 账号遭到入侵,并推广了一款捆绑 meme 币。当天,从该诈骗中获得的 84 SOL 被转移到了 ECb5v。

5PDjh74JTLMPW4dXr6fKm3Yue2j3vhbxLSK5dPbQ3oEGK4axE7fua1ngBMas4xpRY6dBr92Ccps7b1WwcLdnxXWL

2024 年 10 月 29 日,Andy Ayrey(Truth Terminal 的创始人)的 X 账号遭到入侵,持续了多天,并推广了 6 个 meme 币诈骗。3GVUs 是参与抢购代币的地址之一。

3GVUs2gNr161ohqnVXjUeoNQmf3cELxKSiPrxyQu6pjd

2024 年 10 月 30 日,3GVUs 将 169 SOL 转移到 Ecb5vs。

67nwsLLE3aGua4VeH8p6qHc3SL3rpxi9omMxRnfpeyZVsBpZawnUHo4Pt4tdT5Vxny2uRNRDH3vSZ1fzvKkNCML4

从 Andy Ayrey ATO 中获得的 217.8 万美元中,有 75 万美元被存入赌场存款地址 Apc3e。

Apc3eA9ScQksuZvfURQswZwVkusEYRaqeKEv4eXXbRZm

Kabosu ATO 中的 0.1 SOL 为参与 Andy Ayrey ATO 的一个地址提供了资金。

2024 年 10 月 17 日,Kabosu 的拥有者 Instagram 账户遭到入侵,并推广了一个 meme 币诈骗。

当天,来自该诈骗的 191 SOL 被转移到赌场存款地址:

6kwZ7tz8Xs7jaVqVJXZSRrZ2FtS2PPChEVuLXKrmMgCm

Kabosu 和 Andy Ayrey 的 APT(账户劫持)事件与 Wiz Khalifa 的 APT 事件直接相关。

2023 年 11 月 3 日,攻击者在 Wiz Khalifa 的账号上发布了一个钱包地址。29 SOL 被转移到 6kwZ7,就像 Kabosu ATO 中发生的情况一样。

NFCs23ddXQc9Zff2VJotEn2zaSAh4tvw6U6kb7fdXovZ8YPQgJMGQkXmtWiTutqnoBf6wR2khaKvFpyEKNhHfjJ

WIZ 的部署者资金来自 Andy Ayrey ATO。参与抢购的其他地址将所有通过即时兑换获得的收益转移到了赌场存款地址 0x83ee。

0x83ee6b53a0ae76b71bed0c32721a451776dbdb3a

2024 年 10 月 16 日,0x83ee 从该诈骗的部署者那里收到了 0.54 ETH,而 SPX 6900 在 2024 年 10 月 11 日遭到入侵。

在 Solana 上,另一个由被入侵的 SPX 6900 账户推广的诈骗得到了 Ken Carson 攻击者的资助。

为了进一步证明 Kabosu 拥有者、SPX 6900、Ken Carson 和 Enoshima ATO 之间的关系,每个 meme 币的部署者通过即时兑换资金向前一个部署者地址提供资金,试图掩盖资金来源。

调查威胁行为者 Serpent 如何从职业 Fortnite 玩家转变为通过从 X 和 IG 上的 9 账户泄露发起的模因币骗局帮助窃取$3.5M,并将收益用于在线赌场赌博。

Serpent(SerpentAU)是一名来自澳大利亚的前职业 Fortnite 选手,他在 2020 年 6 月被发现涉嫌作弊后被电子竞技组织「Overtime」释放。然后他于 2022 年 3 月共同创立了 NFT 项目 DAPE,后来 rug pulling。

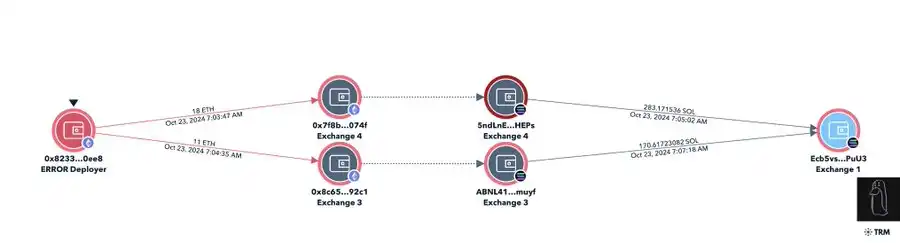

2024 年 3 月,Serpent 推出了另一个名为 ERROR 的项目,但该项目进行了拉地(rug pull),导致他被 X 平台封禁。

部署者地址:

0x8233873ee35547097ccb9098adbab955d7120ee8

2024 年 10 月 23 日,ERROR 部署者将总计 29 ETH 转移到两个即时交易所。

通过进行时间分析,可以看到这些资金被接收到了 Solana,并且转入了相同的赌场存款地址。

Ecb5vsomUG3MEnLCgiFvkdnnqpggTEXtN17z62iDPuU3

直接与存款地址 Ecb 5 vs 相连的多个 ATO(攻击性交易活动)包括:麦当劳、Usher、Andy Ayrey、Dean Norris 和 Enoshima 水族馆。(详细追踪内容请参见开头部分)

Serpent 每月在 Roobet、Stake、BC Game 和 Shuffle 上赌博数百万美元,且经常在 Discord 上与朋友共享屏幕。

我获得了他赌博时的录音,其中不小心泄露了多个存款和提款地址。

Discord ID: 1269557350486904945

在 2024 年 11 月 1 日的屏幕共享中,Serpent 分享了一个$100K 的存款和$200K 的提款,转账到以下地址。

在绘制交易图时,发现该地址与麦当劳、Andy Ayrey 和 Usher ATO 相关的地址有较高的曝光度。

0xb8c9c8a5756a7992df65f949b7c1423eeb435aa5

在 Andy Ayrey 的安全漏洞事件中,另一位威胁行为者参与了抢夺这些诈骗项目,他使用的是「Dex」这个化名(来自美国麻萨诸塞州)。

他在上周被我在 Telegram 频道提及后开始慌乱,并编造了一个关于被敲诈的故事,声称自己损失了$700K。

目前与这些安全漏洞相关的资金存放在以下地址:

0xeb60a5242c1c97eb54195ec83de43bb26813c0d1

0x2355ac2929bb7051814de3c48670fccbb515d8be

4jjWZ8RaXZBqntnhu2JFidXEQWXgfKRbJQZdTHrdaqbv

在我的调查第一部分发布后的今天,Serpent 开始删除他在新 X 账户上的所有帖子。我怀疑还有一些相关的 ATO(攻击性交易活动)我尚未能够直接在链上追踪到。关于其中一起账户被攻破的事件,我已经将一份详细的调查报告分享给了我正在与之合作的一个受害者。

原文链接